Estos últimos días se ha desarticulado un grupo criminal dedicado a la comisión de estafas haciéndose pasar por entidades financieras. Han sido detenidos acusados de presunta organización criminal, falsedad documental, usurpación de identidad y estafa informática.

Pero, en esta ocasión, no es la típica llamada telefónica spoofing realizada desde cualquier número donde un supuesto operador se identifica como personal de nuestra entidad bancaria y mediante ingeniería social consigue que le facilitemos los códigos o datos necesarios para la actividad delictiva.

Actualmente, los usuarios se encuentran algo más concienciados (y desconfiados) ante la existencia del ciberdelito y en lo relacionado con la protección de su información en el medio digital. Por lo tanto, los ciberdelincuentes se ven obligados a mejorar sus técnicas.

Esta organización cometía los fraudes mediante la combinación de dos técnicas: smishing y vishing, para acceder de manera ilegítima a las cuentas de las víctimas.

El modus operandi consistía en enviar un SMS advirtiendo a la víctima de que se había producido un intento de acceso no autorizado a su banca online, con el correspondiente enlace para redirigir a la entidad bancaria que estaba siendo supuestamente usurpada. Todos hemos recibido alguna vez un SMS de ese tipo.

La diferencia radica en que este SMS fraudulento se insertaba en el hilo de mensajes REALES de la entidad bancaria, algo que generaba más confianza al usuario.

En este momento, los cibercriminales suplantaban la línea telefónica de la entidad bancaria, siendo el mismo número que utiliza el banco, y número conocido por la víctima. El usuario cree a ciencia cierta que con quien se está comunicando es con el personal de su banco, y el «operador» al otro lado le reitera la veracidad de estos movimientos fraudulentos en su cuenta previamente anunciados por SMS, por lo que el usuario accedía a facilitar los códigos necesarios para anular las operaciones.

Las entidades bancarias nunca envían estos SMS, por lo que nunca debemos pinchar en el enlace que nos envían, y eliminarlo directamente.

En We Never Sleep recibimos uno de estos casos, y el cliente estaba totalmente desconcertado. En efecto, él me mostraba el número de teléfono con el que había hablado, y es el que aparece en la página web oficial de su entidad bancaria y concretamente en el departamento de «fraudes y anulación de tarjetas»

Pero, ¿cómo es posible esto? ¿Cómo puede aparecer un SMS fraudulento con los reales de la entidad? ¿Cómo puede ser que tras el teléfono del banco, un teléfono conocido, se encuentre el ciberdelincuente?

Estas técnicas son conocidas como SMS Spoofing y Caller ID Spoofing.

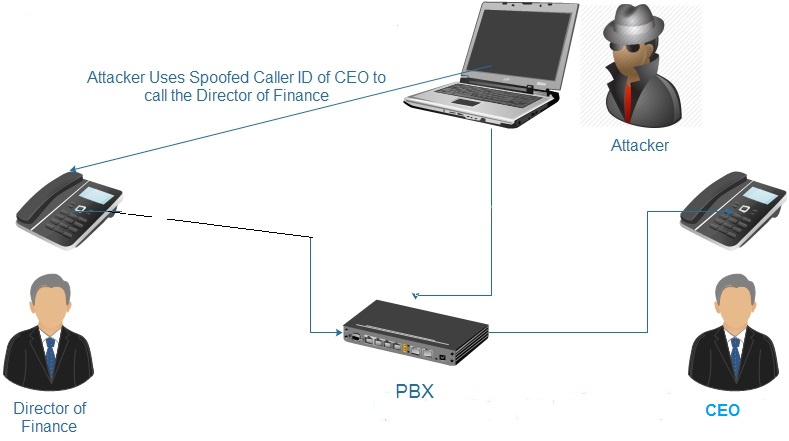

Un método muy común para realizar este tipo de suplantación es el uso de VoIP (Voice Over Internet Protocol) y hay técnicas algo más avanzadas y herramientas de sistemas operativos como Kali Linux que proporcionan medios para interceptar usuarios en una centralita PBX (Private Branch Exchange), por ejemplo.

Para realizar un ataque vishing se pueden utilizar herramientas como Asterisk, enviando un mensaje a miles de personas, en el que dice que hay problemas con sus tarjetas de crédito y necesitan llamar a un número de teléfono para resolver el problema.

Este número, por supuesto es el PBX basado en Asterisk que ha configurado el atacante, tiene un mensaje automático donde se le pide ingresar información personal o la numeración de la tarjeta.

Otra técnica, podría ser un ataque «man in the middle» . Primero se atrae a alguien para que llame a su banco, reenvía a la persona al número real del servicio de atención al cliente y luego escucha y graba toda la llamada. Donde obtiene toda la información que pueda usar.

Pero no hace falta ser experto en pentesting ni tener grandes conocimientos de redes, lo más peligroso es que pueden realizarse de manera muy sencilla mediante aplicaciones que se pueden encontrar en Apple Store o Google Play, o proveedores web que permiten suplantar una identidad conocida desde una fuente desconocida. Así, en el caso de las llamadas, se sustituye el número de origen por el que conocemos del banco (o de la empresa/compañía por la que quieran hacerse pasar) para que el identificador de llamadas muestre a la víctima este teléfono de atención al cliente. En el caso de los SMS, al coincidir el número que previamente tenemos confirmaciones de nuestras operaciones reales, el terminal lo inserta en el hilo original.

En ocasiones los ciberdelincuentes se encuentran ubicados en puntos geográficos distantes de las víctimas o sujetos a otra legislación, por lo que resulta complicado rastrear el dinero sustraído de las cuentas. Normalmente, el dinero será devuelto por la entidad financiera a la víctima, y ya serán los servicios legales del banco los que inicien un proceso penal contra los estafadores.

Por tanto, hemos de estar siempre atentos y recordar que nuestro banco nunca va a solicitarnos contraseñas ni claves personales por teléfono ni por SMS. Lo mejor ante cualquier ligera sospecha es ignorar cualquier SMS y acudir cuanto antes a una oficina de nuestra entidad.